Entrer une légende 90% du contenu du Web échappe aux moteurs de recherche Avant-propos LHK: Ce dossier de 2013 particulièrement parlant nous initie un minimum au monde sombre du net. Bien évidemment que le Big data et autres iclouds ont depuis réalisé une évolution qualifiée d’exponentielle. Mais notre but est de simplement nous familiariser avec ce monde de l’ombre obscur voire glauque. Ce dossier doit nous interpeller à l’heure de la collecte massive des données de chaque être humain, de leur stockage et utilisation inconnus. Notre vie privée semble de plus en plus échapper à toute législation et autres droits de l’homme dont on ne cesse de parler. Le lobby de l’industrie numérique est en train de faire plier les gouvernants qui votent à tour de bras des lois liberticides qui dépouillent toujours plus les gens de leur vie privée. Ces masses de données finissent dans les escarcelles de ce monde extraordinairement inquiétant! Plus important encore, ce monde des profondeurs semble hors de portée des législations. Par conséquent, son pouvoir politique est devenu incontournable. Ces immenses données sensibles menacent à tout moment de scandale chaque Etat et chaque dirigeant. Les petits secrets entre amis et autres bradages de biens publics sont répertoriés au fond des océans du numérique. Liliane Held-Khawam Près de 90% du contenu du Web échappe aux moteurs de recherche.

Topics:

Liliane HeldKhawam considers the following as important: Assange, Autres articles, Deep Web, Mehdi Atmani, NSA, Snowden

This could be interesting, too:

Liliane HeldKhawam writes L’Humanité vampirisée disponible.

Liliane HeldKhawam writes L’Humanité vampirisée disponible.

Liliane HeldKhawam writes Les enfants dans le collimateur du Nouveau Monde. Enfants volés de GB (Vidéo)

Liliane HeldKhawam writes Les enfants dans le collimateur du Nouveau Monde. Enfants volés de GB (Vidéo)

Entrer une légende

90% du contenu du Web échappe aux moteurs de recherche

Avant-propos LHK:

Ce dossier de 2013 particulièrement parlant nous initie un minimum au monde sombre du net. Bien évidemment que le Big data et autres iclouds ont depuis réalisé une évolution qualifiée d’exponentielle.

Mais notre but est de simplement nous familiariser avec ce monde de l’ombre obscur voire glauque.

Ce dossier doit nous interpeller à l’heure de la collecte massive des données de chaque être humain, de leur stockage et utilisation inconnus.

Notre vie privée semble de plus en plus échapper à toute législation et autres droits de l’homme dont on ne cesse de parler. Le lobby de l’industrie numérique est en train de faire plier les gouvernants qui votent à tour de bras des lois liberticides qui dépouillent toujours plus les gens de leur vie privée. Ces masses de données finissent dans les escarcelles de ce monde extraordinairement inquiétant!

Plus important encore, ce monde des profondeurs semble hors de portée des législations. Par conséquent, son pouvoir politique est devenu incontournable.

Ces immenses données sensibles menacent à tout moment de scandale chaque Etat et chaque dirigeant. Les petits secrets entre amis et autres bradages de biens publics sont répertoriés au fond des océans du numérique.

Liliane Held-Khawam

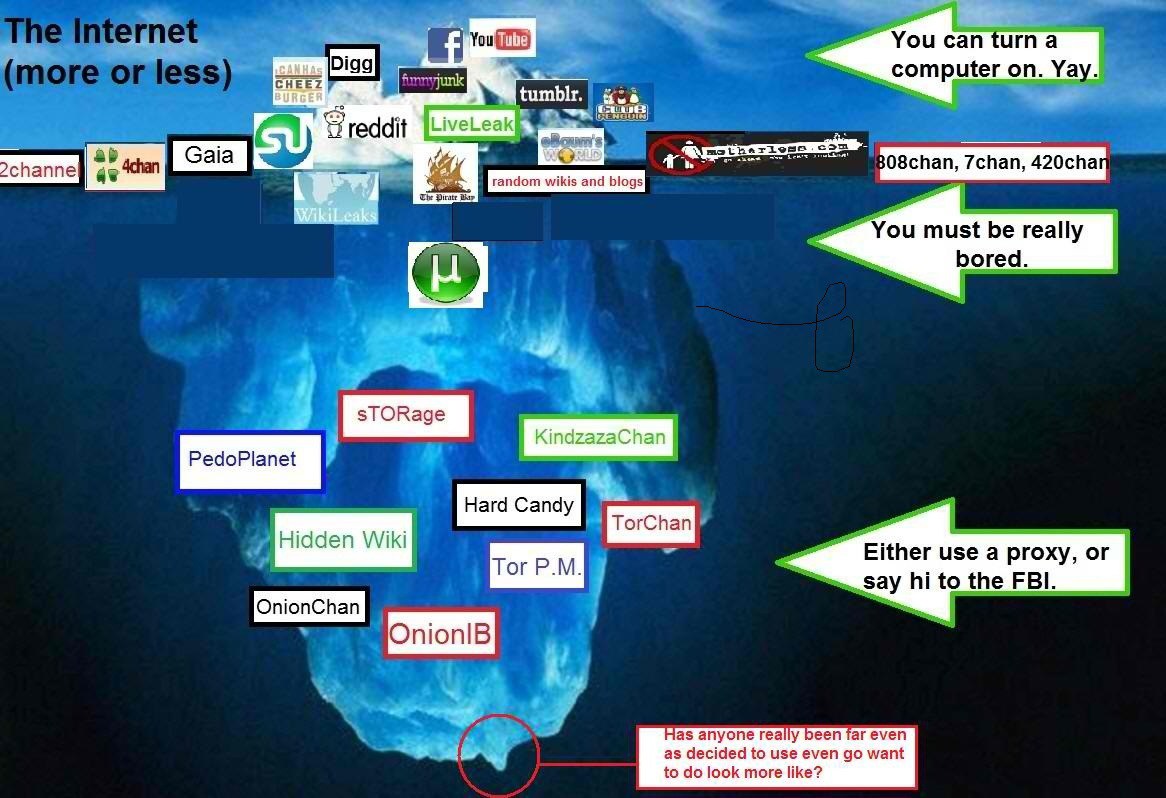

Près de 90% du contenu du Web échappe aux moteurs de recherche. C’est le «Deep Web» ou la face immergée de l’iceberg numérique. Un territoire invisible et profond où cohabitent incognito «whistleblowers», blogueurs dissidents, dealers, pédophiles et tueurs à gages. Bienvenue dans les abysses de la matrice

Infographie. Le Deep Web, Invisible et profond

Entrer une légende

«Les outils cryptographiques sont si performants qu’il est impossible de remonter un circuit criminel pour le quantifier» explique Philippe Oechslin

La presse anglo-saxonne le surnomme «le plus grand conseiller en pornographie infantile au monde». Arrêté début août par le FBI, Eric Eoin Marques de son vrai nom est accusé d’être le cerveau de Freedom Hosting, un service web accessible sur le réseau anonyme Tor qui héberge des milliers de forums pédophiles. Cet Irlandais de 28 ans aurait favorisé l’échange de milliers de fichiers de pornographie infantile et conseillé d’autres pédophiles sur la manière d’abuser sexuellement des enfants sans se faire arrêter.

En Australie, Paul Leslie Howard croupit dans une prison de Melbourne en attendant le verdict du tribunal. Le trafiquant de 32 ans encourt jusqu’à 5 ans d’emprisonnement pour la vente de cocaïne, amphétamines, LSD, MDMA et marijuana. Une large palette de substances illicites qu’il se procurait et fournissait à des prix défiant toute concurrence sur la Silk Road (la route de la soie), la plateforme commerciale uniquement accessible sur le réseau anonyme Tor. Paul Leslie Howard et Eric Eoin Marques, deux cybergangsters au sein d’une nébuleuse criminelle cachée active sur le «Deep Web».

Les milliards d’internautes lambda l’ignorent. Le Web tel que nous le connaissons n’offre que 10% seulement de son contenu. C’est la pointe visible de l’iceberg. Les 90% restants représentent la face cachée de la Toile, soit plus d’un trilliard de données accessibles en ligne, mais invisibles des moteurs de recherche classiques. On l’appelle le «Deep Web» (Web profond) ou Web invisible, un cyberespace insondable et abyssal dont l’entrée et le contenu ne s’offrent qu’à une poignée d’initiés.

Profondeurs obscures

Le Web est à l’image d’un océan. A sa surface, les moteurs de recherche classiques. Avec l’aide de leurs robots d’indexation, ils parcourent les pages web en naviguant de lien en lien. Les moteurs de recherche aspirent, archivent et indexent le contenu de chaque page visitée. Cette matière visible et accessible à tous est stockée dans les serveurs. Ainsi, Google dispose de plus de 1 million de serveurs dans le monde, tout comme Microsoft. Yahoo! en compte plus de 50 000 et Facebook 180 000. Ces serveurs connectés entre eux hébergent notamment les milliards de pages web aspirées sur lesquelles nous surfons.

Lorsque l’internaute s’immerge dans la matrice, il rencontre des pages web isolées, indépendantes, volumineuses, écrites dans des formats illisibles pour les robots d’indexation, donc des moteurs de recherche classiques. A partir d’une profondeur de 200 mètres, là où la lumière du jour ne filtre pas, on pénètre dans les abysses de la Toile, où le surf est anonyme. Les ressources du Web invisible sont de grande qualité, car générées par des experts – informaticiens, hackers et hacktivistes. Un territoire où se côtoient le meilleur, mais aussi le pire de la Toile (pédophilie, images morbides, réseaux de tueurs à gages, trafic de drogue…). Bienvenue dans les profondeurs obscures de la matrice.

Immenses ressources documentaires

L’universitaire Michael K. Bergman fait figure de pionnier dans l’exploration du «Deep Web». A la fin des années 1990, l’Américain effectue sa première plongée. Il remonte dans ses filets une pêche miraculeuse. Le Web profond regorge d’immenses ressources documentaires sous forme de bases de données en ligne. On y trouve notamment l’ensemble du contenu des bibliothèques numériques, celles du Congrès américain par exemple, de la BNF-Gallica ou de la National Library of Medicine pour ne citer qu’elles. «Une richesse à couper le souffle», s’exclamera Michael K. Bergman à sa remontée, tant «la valeur du Web profond est incommensurable».

Pourquoi les fichiers jouent-ils à cache-cache? Les documents et bases de données présents dans le Web profond sont trop volumineux ou trop complexes pour que leurs contenus soient indexés, donc visibles. Parallèlement, plusieurs internautes (des as du code informatique) choisissent délibérément de ne pas renforcer leur site pour privatiser l’information et préserver l’anonymat. L’unique manière d’accéder au contenu de ces pages est de connaître leur URL, soit leur adresse internet. Le développeur du site choisit ainsi de la divulguer à quelques élus. On retrouve ainsi dans ce «club VIP» les membres de WikiLeaks, les groupuscules libertaires d’Anonymous ou les activistes du Printemps arabe, qui conversent à leur guise et échangent des centaines de milliers de documents dans le plus grand secret.

Prévenons celui qui voudrait faire ses premières brasses dans le «Deep Web». Dans les profondeurs, tout est question d’anonymat. On accède aux pages ultra-sécurisées, souvent cryptées, via des réseaux décentralisés de routeurs, c’est-à-dire les appareils par lesquels transite l’information entre les ordinateurs. Le plus connu est le réseau Tor (The Onion Router), constitué de multiples strates comme des pelures d’oignon. Une fois à l’intérieur, vous êtes anonyme puisque le réseau Tor modifie constamment votre adresse IP (le numéro d’identification de votre ordinateur, comme il existe des numéros de téléphone). Vous surfez dans votre salon genevois alors que le NSA vous localisera à Acapulco. En conclusion, la traçabilité de vos recherches en ligne devient quasi impossible.

Dernier rempart libertaire

L’exploration peut commencer. Faut-il encore connaître l’adresse précise du site recherché. Dans les bas-fonds du Web, un lien internet prend la forme d’une succession de lettres et de chiffres se terminant par un .onion et non .com: http://dppm78fxaaccguzc.onion. Le projet Tor est géré par des bénévoles qui assurent aux utilisateurs un anonymat complet en ligne. Le réseau est un outil essentiel à certaines luttes politiques, au point que Reporters sans frontières le recommande dans son kit de survie numérique. Qui s’y connecte? Des hackers, des cybercriminels, mais aussi des opposants politiques, des blogueurs dissidents et des journalistes.

Les sites, chats et forums qui peuplent ce réseau sont réunis dans un «Hidden Wiki», soit un Wikipédia caché. Cette encyclopédie obscure rassemble toutes les tendances. On y trouve aussi bien la liste des sites tenus par des opposants au président syrien Bachar el-Assad que celle des défenseurs d’une «Europe blanche». D’autres plateformes invitent à financer la lutte islamique. La pornographie y tient une place de choix, du X classique aux tendances les plus déviantes. Mais l’anonymat garanti par le réseau Tor attire aussi les pires criminels.

Tueurs à gages et blanchiment d’argent

Le «Deep Web» a son côté obscur: le «Dark Web», où les marchés clandestins sont légion. On y trouve des sites non commerciaux, comme Shroomtastic, un forum pour «apprendre à faire pousser des champignons hallucinogènes». Et des sites commerciaux. Le plus connu se nomme Silk Road (route de la soie). L’offre illégale y est pléthorique. Le site CoinFog permet de blanchir de l’argent, Killer for Hire fournit les services de tueurs à gages pour 9200 francs. All Purpose Identities explique la fabrication de faux papiers d’identité. EuroArms vend des AK-47, des kalachnikovs russes pour 680 francs. Sans parler de la longue liste de drogues, des produits Apple de contrebande à petit prix et des poisons utiles à l’élaboration de cocktails mortels.

Sur ce marché clandestin, les transactions se font dans une monnaie virtuelle: le bitcoin. Cette dernière a été créée en 2009 par un certain Satoshi Nakamoto – son nom d’emprunt. Les bitcoins sont générés par des algorithmes. Ils sont échangeables via un logiciel de partage pair-à-pair à installer sur son ordinateur. L’utilisateur met à disposition une partie de la capacité de calcul de son ordinateur au réseau et peut ainsi échanger de la monnaie virtuelle. Sa particularité? Elle est intraçable. Les 5 grammes de résine de cannabis s’échangent à 0,59 bitcoins, soit 63,33 francs au dernier cours de change.

Selon l’étude de Nicolas Christin, professeur français à l’Université de Carnegie Mellon, en Pennsylvanie, le volume total des ventes du site Silk Road représentait l’an passé 1,3 million de francs par mois, dont 100 000 reversés aux administrateurs. Le chercheur et enseignant en sécurité informatique à l’EPFL, Philippe Oechslin, fait preuve de prudence: «Les outils cryptographiques sont si performants qu’il est impossible de remonter un circuit criminel pour le quantifier», explique l’expert, également fondateur d’Objectif sécurité, la société spécialisée dans la sécurité des systèmes d’information.

Le seul moyen de débusquer un cybercriminel reste de le pousser à la faute. Car pour livrer de la drogue ou une kalachnikov achetés sur Silk Road, il faut une adresse physique de livraison. Mais là aussi, les criminels disposent de boîtes aux lettres anonymes. Les marchés clandestins ont donc de beaux jours devant eux. D’autres sites comme Atlantis et Black Market Reloaded voient le jour sur le même modèle que Silk Road. Si ces plateformes sont parfois victimes d’attaques informatiques qui les mettent hors service, elles échappent au contrôle de la police, impuissante devant cette pieuvre qui profite des limites de la coopération internationale en matière de lutte contre la criminalité.

La «magie» du réseau Tor est qu’il est utilisé tant par l’Etat américain et son agence de renseignement (NSA) que par ses opposants. Les pionniers du réseau l’ont pensé pour le bien de la communauté numérique. Ils revendiquent le secret et la sécurité au milieu de l’océan qu’est le Web. «Il en va de la protection de l’information et de la sécurité des whistleblowers comme Edward Snowden ou Julian Assange», ajoute Philippe Oechslin. A mesure que la sphère privée des internautes s’effrite et que les gouvernements outrepassent les lois pour surveiller les communications, le besoin de confidentialité en ligne grandit. Les révélations sur le programme d’espionnage Prism de la NSA n’ont rien arrangé.

Malgré son apparente anarchie, le Web visible devient de plus en plus contrôlé. Il est surtout l’objet d’intenses convoitises commerciales de la part des fournisseurs d’accès à Internet. Petit à petit, les moteurs de recherche classiques – Google en tête – se cherchent des chemins dans le Web profond. Mais l’exploration vers les grands fonds promet d’être longue et semée d’embûches.

Par Mehdi Atmani/ Le temps 24/8/2013

EN COMPLEMENT: Le réseau Tor, paradis anonyme pour cyber dissidents Par Mehdi Atmani

Un outil contre l’oppression

Lorsque l’on s’immerge dans les profondeurs de la Toile, on côtoie le pire, et surtout le meilleur du Web. On aurait tendance à l’oublier, mais dès sa naissance au début des années 2000, le réseau Tor (acronyme de The Onion Router) ambitionne de fournir aux internautes opprimés une protection ultra-sécurisée et anonyme pour communiquer et échanger des informations. Tor est la version «grand public» des programmes permettant d’anonymiser la navigation web. D’autres outils existent, tels Freenet, I2P, Tails ou Liberté Linux.

Comment ça marche?

Tor empêche la localisation de votre ordinateur, ainsi que la traçabilité des recherches en ligne. Comme l’explique Bruno Kerouanton, spécialiste en sécurité informatique, formateur à HEC et à l’Ecole des Mines de Paris, «le réseau permet aux utilisateurs de contourner le filtrage et la censure sans craindre de représailles de la part des régimes autoritaires». Le programme a été conçu par l’armée américaine pour ses propres besoins. Il est financé à 60% par l’US Navy. Un paradoxe en plein scandale Edward Snowden.

Qui s’y connecte?

Le réseau Tor compte une population bigarrée. On y rencontre des cybercriminels et leurs clients, des chercheurs en informatique, des curieux inexpérimentés, mais aussi les services secrets, des journalistes, des lanceurs d’alertes et des dissidents. C’est par le biais du réseau Tor que les membres de WikiLeaks, le site spécialisé dans la publication d’informations confidentielles, communiquent et stockent leurs bases de données. Dans certains pays comme l’Iran ou la Chine, où le Web est régulé par le gouvernement, Tor reste l’unique accès aux sites tels YouTube, Blogspot ou BBC WorldNews.

Kit de survie numérique

Rien ne sert d’être un geek pour utiliser Tor. Reporter sans frontières par exemple publie sur son site un guide de survie numérique destiné aux novices. On y apprend les bases de la sécurité numérique, comment anonymiser notre navigation sur Internet, les moyens pour protéger nos données personnelles sur les réseaux sociaux et la téléphonie mobile. Et bien plus.

- A lire

Des liens à cliquer sur le Net

■ Michael K. Bergman, The Deep Web: Surfacing Hidden Value , JEP (2001)

■ Joe Barker, Invisible Web: What it is, Why it exists, How to find it, and its inherent ambiguity , UCB (2004)

■ Gary Price et Chris Sherman, The Invisible Web: Finding Hidden Internet Resources Search Engines Can’t See , Inf. Today (2001)

■ Christophe Asselin, Web invisible, web caché, web profond , Digimind.fr

■ Jean-Pierre Lardy, Le Web invisible , Université Claude Bernard – URFIST (2003)

- Lexique

Internet: réseau informatique mondial constitué d’un ensemble de réseaux nationaux, régionaux et privés, interconnectés entre eux (INTERconnected NETworks). Il relie des ressources de télécommunication et des ordinateurs serveurs et clients.

Web: Sur le réseau internet, on accède à un certain nombre de services via des protocoles de communication spécifiques, tels le World Wide Web (www), le Mail (SMTP), Usenet, FTP, VPN.

Serveur: l’infrastructure matérielle, soit un ordinateur plus puissant qu’un ordinateur classique. Le serveur est conçu pour fournir des informations et des logiciels à d’autres ordinateurs qui lui sont reliés via un réseau. Un serveur est localisé sur Internet par son adresse IP.

Logiciel: programme qui permet le traitement de l’information par ordinateur

Routeurs: appareils par lesquels transite l’information entre les ordinateurs

Adresse IP: Tout fournisseur de contenu sur le Net dispose d’une adresse IP (une succession de chiffres). C’est le numéro Internet des utilisateurs, comme il existe des numéros de téléphone. Plusieurs sociétés, dont EveryDNS. net font correspondre un nom de domaine à ces chiffres: 81.27.130.64 pour letemps.ch par exemple.